pi-hole als dns-Filterung und Datenschutz

Pi-hole wird im Heim- und SOHO-Netz nicht als „Werbeblocker im Browser“ verstanden, sondern als zentraler DNS-Resolver mit Filterfunktion. DNS ist die erste Stufe der Namensauflösung und damit entscheidend für Transparenz und Kontrolle im eigenen Netzwerk.

Diese Seite dokumentiert sachlich, wie Pi-hole eingesetzt wird, welche Architekturprinzipien gelten, wie Upstream-Strategien und Datenschutz eingeordnet werden und was im Praxisbetrieb zu berücksichtigen ist.

DNS-Filterung, Datenschutz und Betriebspraxis – ausgewogen zwischen Technik und Umsetzung

Inhalt

- Einordnung & Zielsetzung

- Warum DNS der zentrale Hebel ist

- Architektur & Position von Pi-hole

- DNS-Filterung – technisch erklärt

- Upstream-Strategien (Forwarder / Unbound)

- Datenschutz, Logging & Privacy-Level

- Einrichtung & Betrieb in der Praxis

- Blocklisten-Strategie (weniger ist mehr)

- Synology NAS im Docker-Betrieb

- Grenzen & Umgehungen

- Fazit

Einordnung und Zielsetzung

Ich nutze Pi-hole nicht als „Werbeblocker“, sondern als zentralen DNS-Resolver mit Filterfunktion im lokalen Netzwerk. Ziel ist es, DNS-basierte Metadatenflüsse transparenter zu machen, Tracking- und Werbe-Domains frühzeitig zu blockieren und die Namensauflösung als Architekturbaustein bewusst zu kontrollieren.

- Kontrolle über DNS-Auflösung statt Blackbox-Resolver

- Transparenz über Domain-Anfragen

- Reduktion von Tracking- und Werbedomains

- Frühwarnung bei auffälligen DNS-Mustern

- Praxisnutzen ohne Client-Plugins

Der Nutzen entsteht durch saubere Architektur, nachvollziehbare Policies und begründbare Filterregeln – nicht durch maximale Blockzahlen.

Warum DNS dabei der zentrale Hebel ist

DNS (Domain Name System) übersetzt Domainnamen in IP-Adressen. Unabhängig davon, ob die spätere Verbindung über HTTPS verschlüsselt ist, ist DNS meist die erste technisch sichtbare Stufe, auf der erkennbar wird, welche Dienste kontaktiert werden sollen.

Damit ist DNS eine hochwertige Metadatenquelle und gleichzeitig ein wirksamer Ansatzpunkt für eine netzwerkweite Policy auf Domain-Ebene.

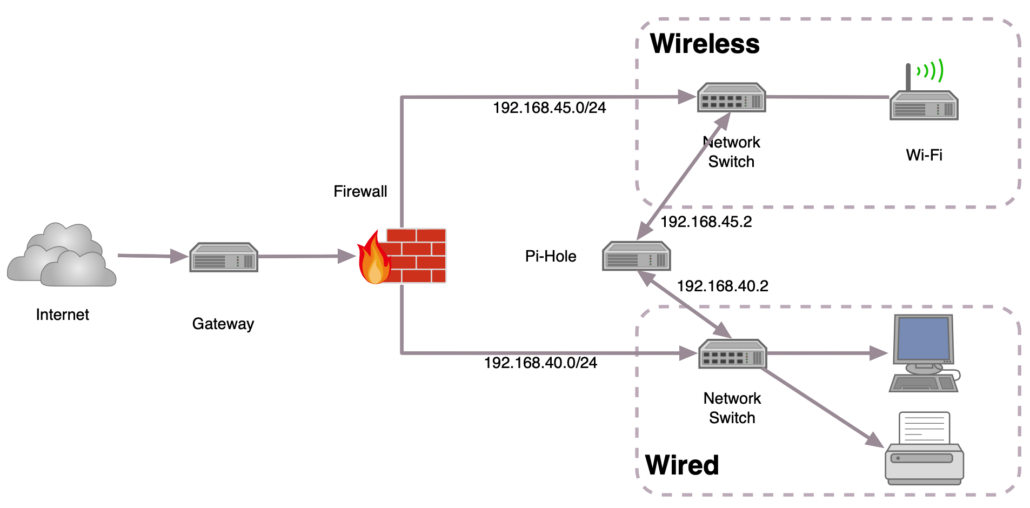

Architektur: Wo Pi-hole sitzt

Pi-hole wird so betrieben, dass alle Geräte im Netzwerk es als DNS-Server nutzen. Der Router bleibt Gateway und Firewall, Pi-hole ergänzt diese Architektur als zentraler Resolver.

Clients → Pi-hole → Upstream-DNS (Forwarder oder Unbound) → Internet-DNS

- Resolver-Frontend für alle Clients

- Filterinstanz (Blocklisten, Regeln)

- Transparenzpunkt (Dashboard, Query-Log)

- Policy-Enforcement auf Domain-Ebene

DNS-Filterung technisch: Anfragefluss, Antwortcodes, Grenzen

- DNS-Anfrage des Clients an Pi-hole

- Abgleich gegen Blocklisten und lokale Regeln

- Bei Treffer: Antwort mit

NXDOMAINoder Sinkhole-IP - Bei Freigabe: Weiterleitung an den Upstream-DNS

Pi-hole blockiert Domains, keine Inhalte. Es findet keine Deep Packet Inspection statt.

DNS-Blocking ist ein Policy-Werkzeug auf Namensauflösungs-Ebene. Es ersetzt keine Inhaltsfilterung.

Upstream-Strategie: Forwarder oder rekursiver Resolver (Unbound)

Forwarder

Pi-hole → externer DNS

- einfach und performant

- DNS-Metadaten liegen beim Anbieter

Unbound

Pi-hole → Unbound → Root → TLD → Authoritative DNS

- eigene Rekursion

- keine zentrale externe DNS-Sammelstelle

- mehr Kontrolle, etwas mehr Betriebsaufwand

| Aspekt | Forwarder | Unbound |

|---|---|---|

| Betriebsaufwand | niedrig | höher |

| Kontrolle | extern abhängig | hoch |

| Privacy-Profil | DNS-Metadaten extern | dezentral, weniger Sammelstellen |

Datenschutz in der Praxis: Privacy-Level, Logging, Aufbewahrung

DNS-Logs sind personenbezogene Metadaten, sobald Geräte zuordenbar sind. Pi-hole erlaubt eine differenzierte Steuerung, die bewusst gewählt werden sollte.

- Privacy-Level bewusst wählen

- Aufbewahrungsdauer begrenzen

- detailliertes Logging nur temporär und anlassbezogen

Transparenz dient Fehleranalyse und Sicherheitsbeurteilung – kein Dauerzustand mit Vollprotokollierung.

Einrichtung: So wird Pi-hole im Netz wirksam

- DNS-Verteilung über Router/DHCP

- optional: Pi-hole als DHCP-Server

- keinen externen „zweiten DNS“ eintragen

- Redundanz besser mit zweitem Pi-hole statt mit Fremd-DNS

Ein zusätzlicher externer DNS als „Fallback“ wirkt in der Praxis oft als Umgehung und unterläuft die DNS-Policy.

Blocklisten: bewusst reduziert, fachlich begründet

Bei der Auswahl der Blocklisten folge ich konsequent dem Prinzip „weniger ist mehr“. Ziel ist keine maximale Blockquote, sondern eine stabile, nachvollziehbare DNS-Filterung mit möglichst wenigen Fehlblockaden.

Ich nutze daher nur wenige, etablierte Quellen mit klarer Ausrichtung:

- Große kuratierte Aggregationsliste

Diese deckt den überwiegenden Teil bekannter Tracking-, Werbe- und Analyse-Domains ab. Der Vorteil liegt in der regelmäßigen Pflege, Dublettenbereinigung und einer ausgewogenen Balance zwischen Abdeckung und Stabilität. - DNS-spezifische Filterliste

Ergänzend setze ich eine Liste ein, die speziell für DNS-Blocking optimiert ist. Sie berücksichtigt typische DNS-Strukturen (Subdomains, Wildcards) und ist nicht einfach ein umgebautes Browser-Filterset. - Abuse- und Malware-Feed

Diese Quelle fokussiert sich auf bekannte schädliche Infrastrukturen wie Malware-, Phishing- oder Command-and-Control-Domains. Sie dient weniger der Werbeblockade als der frühen Unterbindung klar unerwünschter Kommunikation.

Zusätzliche Blocklisten würden in der Praxis meist nur noch geringe Zugewinne bringen, erhöhen jedoch:

- die Anzahl von False Positives

- den Pflege- und Analyseaufwand

- die Intransparenz bei Fehlfunktionen

Wenn etwas blockiert wird, muss auch nachvollziehbar sein warum. Erklärbarkeit ist wichtiger als eine möglichst hohe Blockzahl.

Betrieb auf der Synology NAS im Docker-Umfeld

Pi-hole läuft bei mir nicht auf dedizierter Hardware, sondern als Container auf einer Synology NAS. Diese Entscheidung folgt denselben Prinzipien wie die reduzierte Blocklistenstrategie: Stabilität, Wartbarkeit und klare Zuständigkeiten.

Die NAS ist ohnehin als dauerhaft betriebene Infrastrukturkomponente ausgelegt und in meinem Umfeld 24/7 verfügbar. Pi-hole fügt sich als logisch abgegrenzter Dienst ein – ohne zusätzliche Hardware, Netzteile oder separate Systeme.

Der Betrieb im Docker-Umfeld bietet mehrere technische Vorteile:

- klare Trennung zwischen Anwendung (Pi-hole) und Host-System

- reproduzierbare Konfiguration über persistente Volumes und Container-Definitionen

- einfache Updates ohne Eingriff in das NAS-Basissystem

- saubere Rollback-Möglichkeiten bei Problemen

- Integration in bestehende Backup- und Monitoring-Konzepte

Auch der Ressourcenbedarf von Pi-hole ist gering. DNS-Auflösung ist technisch leichtgewichtig: CPU-Last und Speicherbedarf bleiben in typischen Heimnetz-Szenarien niedrig.

Grenzen und Umgehungen

- Client-DoH/DoT kann DNS-Filter umgehen

- VPNs bringen eigene Resolver mit

- IP-basierte Ziele ohne DNS bleiben unbeeinflusst

Pi-hole ist ein starker Kontrollpunkt, aber nicht allmächtig. In realen Netzen muss mit Umgehungen gerechnet werden.

Fazit

Pi-hole ist in meiner Netzarchitektur ein strategischer Kontrollpunkt. Der Nutzen entsteht nicht durch maximales Blocken, sondern durch saubere Architektur, bewusste Upstream-Wahl, kontrolliertes Logging und gepflegte Regeln.

Damit ist Pi-hole keine Spielerei, sondern solide, nachvollziehbare Netztechnik.

Eric Beuchel

Eric Beuchel (c) Eric Beuchel

(c) Eric Beuchel Eric Beuchel

Eric Beuchel